Dzień w dzień zmagamy się z atakami hakerów na nasze serwisy i strony internetowe. Niestety niektóre ataki okazują się skuteczne. Wówczas szybko podejmujemy działania naprawcze. Każda taka sytuacja uczy nas co powinniśmy poprawić. Podnosimy więc poziom zabezpieczeń. Można by mieć wątpliwości dlaczego od razu niektórych zabezpieczeń nie wprowadziliśmy.

Cóż, każde dodatkowe zabezpieczenia, to dodatkowy koszt. Jeśli nie chcemy, aby nasi klienci mieli zbyt wysokie ceny, musimy optymalizować poziom zabezpieczeń stosownie do konieczności. A niestety ta konieczność jest coraz większa.

WordPress jest w tej chwili najpopularniejszym narzędziem do tworzenia stron internetowych. Jest więc ulubionym celem ataków. Przy ogromnej liczbie serwisów jest duże prawdopodobieństwo, że ataki właśnie na serwisy w WordPress okażą się najbardziej skuteczne. Wcześniej czy później znajdzie się strona z wtyczką, która ma lukę w zabezpieczeniach.

Dlatego im bardziej WordPress jest popularniejszy i im więcej wtyczek do niego powstaje, szczególnie tych darmowych, tym większe środki zabezpieczeń należy przedsięwziąć. Oto niektóre z nich:

- zabezpiecz przed możliwością modyfikacji pliki index.php oraz wszystkie pliki ze słowem header oraz footer w nazwie (ustaw odpowiednie prawa dostępu, np. 0444)

- podobne uprawnienia jak powyżej daj katalogom wp-admin i wp-include

- każdą domenę utrzymuj na osobnym koncie FTP

- stosuj bardzo skomplikowane hasła dla kont FTP oraz kont użytkowników WordPress z uprawnieniami administracyjnymi (zawierające jednocześnie małe i duże litery, cyfry oraz znaki specjalne)

- nie używaj wtyczek, które nie były aktualizowane ponad 2 lata

- regularnie aktualizuj WordPress, wtyczki i pliki motywu

- nie udostępniaj haseł osobom, co do których nie masz pewności, że stosują zasady bezpieczeństwa na swoich komputerach

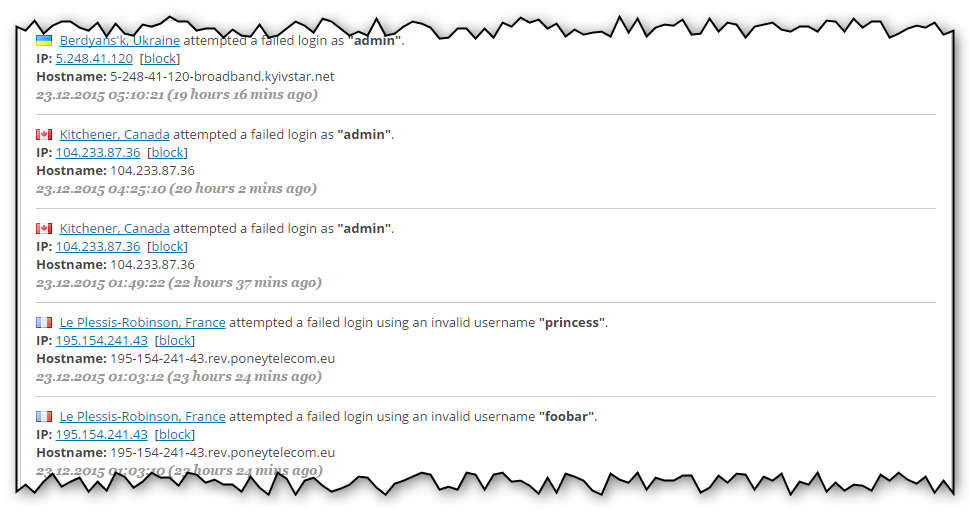

To fakt, od dłuższego czasu filtruję różne próby ataków – najczęściej są to próby logowania na użytkownika 'admin’ (najlepiej zmienić nazwę już na etapie instalacji) oraz xmlrpc.php. Jeśli nie używamy wtyczek korzystających z protokołu XML-RPC to lepiej też jest zablokować dostęp do tego pliku.

Ja polecam zastosowanie dodatkowo wtyczki np. Better Security, wyłączenie XML-RPC również warto rozważyć bo u mnie dużo włamań jest właśnie w ten sposób.

Jeszcze kilka lat temu nie widziałem nic o podobnych atakach. Rok temu przez takie działania przez pół miesiąca moja firma nie funkcjonowała, ponieważ zainfekowano mi wszystkie strony.